HFish蜜罐与SOC安全运营中心

HFish蜜罐与SOC安全运营中心

Excerpt

作者:糖果

0x01 传统蜜罐

传统蜜罐在安全运营当中,起到防御与威胁发现的作用。蜜罐系统提供Web(WordPress等)服务模拟、及各种主机服务模拟,比如:ElasticSearch、FTP、Telnet、Redis等。 类似FTP、Telnet等高交互蜜罐,不只是开放各种协议服务的端口监听,还真实的模拟的服务用户的交互逻辑,当攻击者访问蜜罐仿真的服务,蜜罐系统会像真的用户访问FTP、Telnet服务一样, 响应用户的操作。

0x02 反制与溯源

随时蜜罐技术迭代发展,从传统蜜罐、高交互蜜罐、 发展具有成高阶形式功能的,具有反制溯源、欺骗防御、主动防御的综合服务仿真蜜罐信息系统。 构建安全防御系统,需要各种安全工具链提供支持,蜜罐系统是安全防御工具链中重要的工具,选用几款优秀的蜜罐系统,应用于安全运营实践过程,对防御工作很必要,蜜罐可以分别部署于内、外网环境当中,这一次介绍的是HFIsh。 在攻击的过程,蜜罐系统会接收攻击者的攻击输入信息,包括攻击用的系统及工具的信息,攻击者可能暴露的个人信息,可溯源反制的蜜罐系统,会根据这些信息,进行攻击者身份信息的关联溯源,根据攻击者系统工具的信息,实施基于对方可能存在漏洞的反制攻击。 如果攻击者可暴露给蜜罐系统的输入数据,不够充分有效,反制溯源就比较困难。

0x03 蜜罐与防御体系融合

HFish

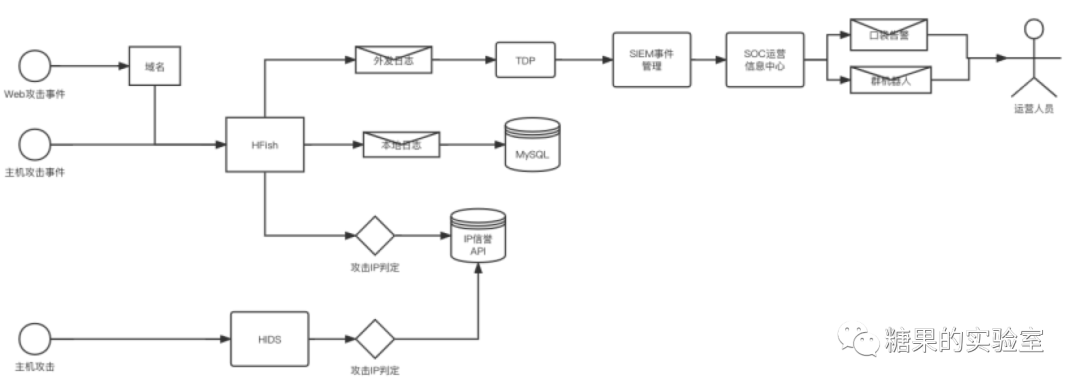

以HFish构建的蜜罐系统为例,下面是HFish蜜罐系统在实践过程中,一个系统关联图。

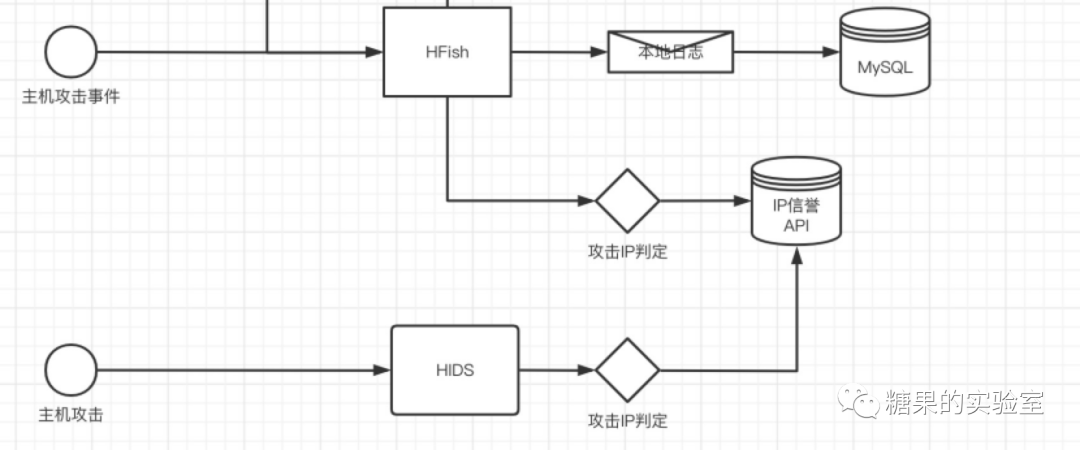

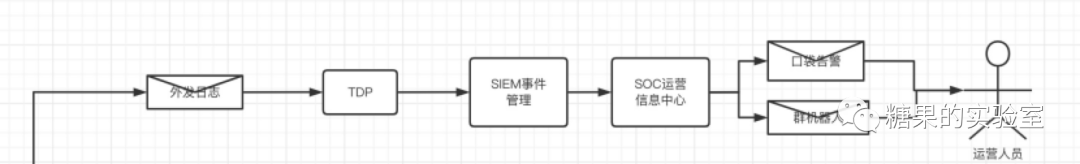

HFish是一个具备典型新型蜜罐特征的蜜罐系统,同时提供、低交互、高交互、反制溯源功能。 蜜罐系统属于安全系统中的一个子系统,在安全运营过程中, 需要将蜜罐系统与整个安全防御体系进行融合,将蜜罐系统、TDP流量分析系统、SIEM事件管理系统、SOC运营系统进行协同,最后成为整SOC安全运营系统功能的一部分,与更多防御信息系统进行协防,比如HIDS系统等。 TDP:TDP和HFish同出一家,TDP是流量分析系统,同时提供HFish的接入功能,在HFish相对早期的版本,我们将HFish接入到TDP系统,尝试让HFish威胁日志接入数据库集群,并在某些安全活动使用。TDP对接HFish,接入数据是蜜罐威胁事件日志,并提供蜜罐结点的威胁的攻击统计、威胁事件告警检索功能。接入蜜罐日志后,并不将威胁日志中的IP与威胁情报进行关联,与威胁情报的关联,是在接入日志之前就完成了,所以需要在HFish中接入IP信誉库API。

IP信誉库:在实践的过程中,蜜罐系统与HIDS系统,在判定IP的威胁时,用了同一套IP信誉库,与TDP不同的是, TDP有本地的威胁情报库,会远程下拉同步威胁情报,所以也没有查询上限的限制, 而其他系统需要通过API来完成IP研判工作,没有本地的威胁情报库,有API每天的调用上限次数限制。

0x04 事件管理与运营管理

SIEM:威胁事件管理系统用来处理,TDP接入的蜜罐威胁事件日志, 由TDP转发给SIEM或者,由HFish直接发给SIEM,蜜罐威胁日志成为多条威胁数据管道处理中的一条支流处理分支,然后由SIEM与SOC进行后续的交互,进行威胁的收敛研判。

SOC:安全防御信息系统中,有众多的子系统,SIEM通过数据管道完成威胁事件的聚合管理、数据的中继外发、威胁事件数据提供,SOC的一项功能是,完成威胁事件的收敛工作,并建立收敛后的事件与响应流程的联系, 产出可以是建立响应处理提案、各种形式的告警(邮件、群机器人等)、可视化统计、威胁定位检索等。

0x05 蜜罐联动实践

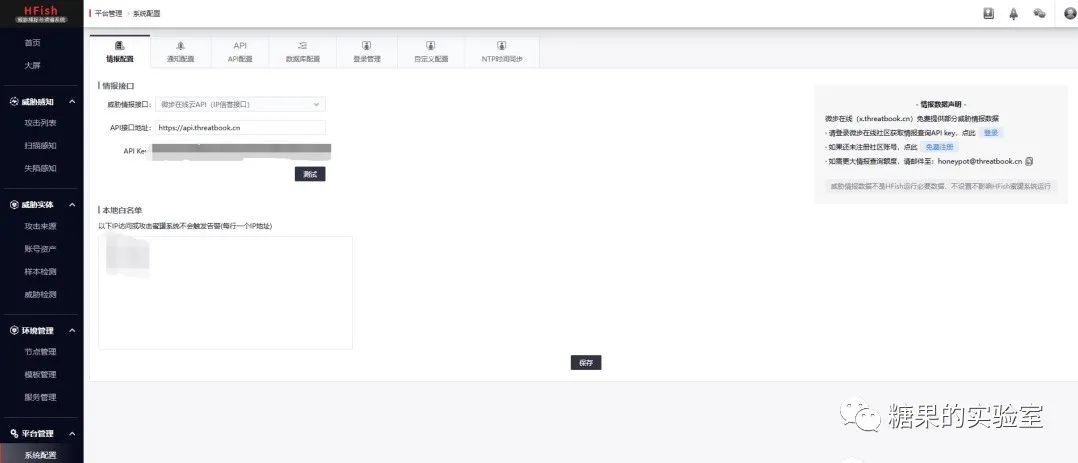

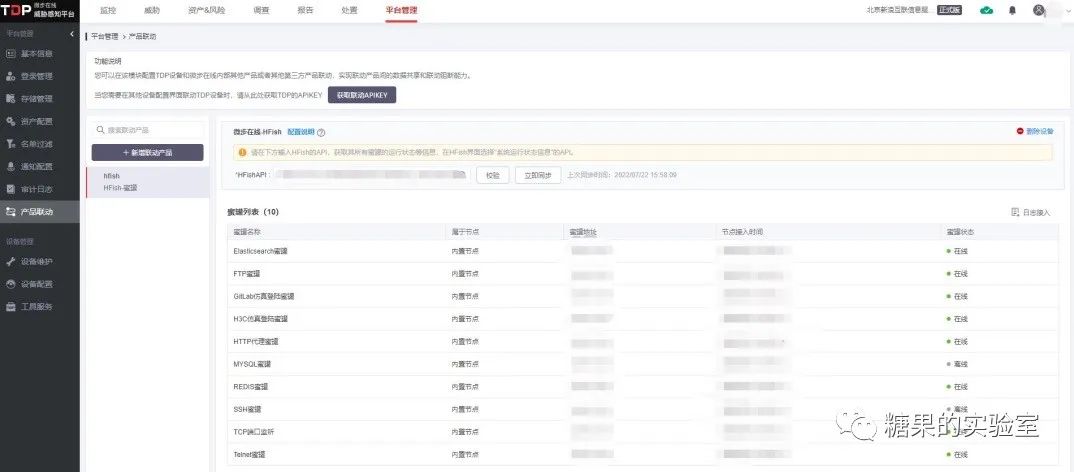

微步在运营HFish之后,HFish不断在升级,各防守单位人员,也加入使用的HFish蜜罐的用户中,配置要求低,上手快,还有可视化大屏幕,支持常见的蜜罐服务和一些比较新威胁服务模拟检测,与威胁情报社区联动,流量分析平台联动。HFish可以与SIP、X社区的联动,使用社区的威胁情报查询Key,进行威胁溯源,还可以与自家的流量威胁检测服务产品TDP进行联动。与TDP的联动最开始因数HFish的输出字段不确定,造成正则不确定,没法正确识别,HFish推送给TDP的告警,但后期这个问题都解决了。包括从本地数据库,迁移到使用云上MySQL也是没问题的,这样相当于分布式蜜罐的报警,可以聚合在TDP流量分析平台上,本地数据都放到云的MySQL上做集中管理。

添加X社区的威胁查询APIKey与IP信誉库进行关联。

申请的API有又上的权限。

大屏幕与TDP的4种视角不同,只有一种模式,但是看着还是很直观的。

HFish支持分布式部署管理,支持与X社区联动,取威胁情报,支持与TDP流理分析平联动,关联攻击IP在内网的所有威胁事件,全流量网络连接分析,这些特性是别的单体蜜罐做不到的,提供的服务要比一般的蜜罐,不能与威胁情报联动,不能与流量分析平台联动相比,功能更丰富立体。下面是HFish提供的蜜罐服务,比之前模拟的服务要多很多,而且很接地气,基本覆盖了常见漏洞服务。

HFish还提供威胁风险的检测识别能力,并且可以自己通过YARA,进行自定义检测规则的编写。

自己在蜜罐后台上,创建检测规则。HFish与流量分析平台TDP联动 HFish可以将蜜罐的告警发送给TDP,进行威胁聚合,威胁关联。用户可从选择只看攻击蜜罐告警信息,也可以在TDP蜜罐监控界面,查看网络流量中,攻击蜜罐的源IP,所有的威胁事件告警信息,威胁情报,威胁名称等等。

蜜罐上呈现是那些IP攻击了蜜罐,而TDP上可以展现出,攻击蜜罐的IP,在内网所有的威胁事件的信息,全流量通信信息。

HFish蜜罐接入到TDP,需要创建一个数据接受监听,并通过正则进行解析,这个正则是随着HFish输出字段的明确,最后固定下来了的。

0x06 总结

所有子系统的威胁事件管理,可以类似HFish蜜罐接入SOC系统一样,将安全运营人员对蜜罐高频操作的威胁确认、统计、等高频常用工作,融合到SOC 系统中,形成子威胁系统在SOC系统中,对应安全运营角色(蜜罐操作者)的工作流程,不用登录蜜罐子系统,在SOC中集中完成蜜罐相关的安全响应处理工作。